출처 : https://techcrunch.com/2019/01/16/android-app-es-file-explorer-expose-data/

백그라운드에서 숨겨진 웹 서버를 실행하는 가장 인기있는 Android 앱 중 하나 인 이유는 무엇입니까?

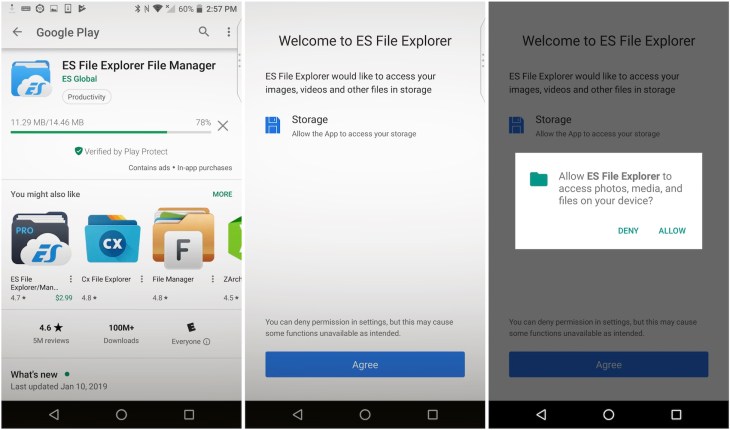

ES File Explorer 는 2014 년 이래로 5 억 건이 넘는 다운로드 수를 기록하면서 현재까지 가장 많이 사용되는 앱 중 하나라고 주장합니다. 단순함으로 인해 파일, 데이터, 문서 등을 Android 휴대 전화 나 태블릿의 파일 시스템을 통해 탐색 할 수있는 간단한 파일 탐색기입니다.

그러나 뒤에서는 앱에서 슬림화 된 웹 서버를 실행하고 있습니다. 이를 통해 안드로이드 기기 전체를 데이터 도난을 포함한 모든 공격에 개방합니다.

지난주 Elliot Alderson이 온라인으로 조사한 바티스트 로버트 (Baptiste Robert)는 노출 된 항구를 발견 했으며 수요일에 발견 된 몇 개의 트윗 에서 그의 발견 을 공개했다 . tweeting하기 전에 그는 노출 된 포트가 장치에서 데이터를 자동으로 추출하는 데 사용될 수있는 방법을 TechCrunch에 표시했습니다.

"로컬 네트워크에 연결된 모든 장치는 장치에 [데이터]를 설치할 수 있습니다."라고 그는 말했습니다.

그가 작성한 간단한 스크립트 를 사용 하여 Robert는 사진, 비디오 및 응용 프로그램 이름을 가져 오거나 메모리 카드의 파일을 동일한 네트워크의 다른 장치에서 가져올 수있는 방법을 보여주었습니다. 이 스크립트는 공격자가 피해자의 기기에서 원격으로 앱을 실행할 수 있도록 허용합니다.

그는 우리가 테스트 할 스크립트를 보냈고 여분의 안드로이드 폰을 사용하여 그의 발견을 검증했습니다. 로버트는 앱 버전 4.1.9.5.2 이하가 열린 포트를 가지고 있다고 말했다.

"그것은 분명히 좋지 않다"고 말했다.

보안 연구원이 ES 파일 탐색기를 실행하는 Android 장치와 동일한 네트워크에서 데이터를 얻기 위해 개발 한 스크립트. (이미지 : 제공됨)

우리는 ES File Explorer의 제작자와 접촉했지만 출판 전에는 듣지 않았습니다. 변경되면 업데이트 할 것입니다.

명백한 경고는 이것이 인터넷상의 누군가가 수행 할 수있는 공격이 아니라는 점을 감안할 때 착취의 가능성은 희박하다는 것입니다. 공격 대상자는 피해자와 동일한 네트워크에 있어야합니다. 일반적으로 이는 동일한 Wi-Fi 네트워크를 의미합니다. 그러나이 취약점을 악용하는 방법을 알고있는 네트워크의 모든 장치에있는 악성 앱이 ES File Explorer를 실행하는 장치에서 데이터를 가져 와서 네트워크 권한이있는 한 다른 서버로 보낼 수 있음을 의미합니다.

합리적인 설명 중 일부는 HTTP 프로토콜을 사용하여 다른 앱으로 비디오 를 스트리밍하는 데 사용 된다고 제안했습니다 . 역사적 으로 동일한 노출 된 항구를 발견 한 다른 사람들 은 놀라움을 금치 못했습니다. 이 응용 프로그램은 심지어 당신이 "이 기능을 사용하면 컴퓨터에서 귀하의 휴대 전화로 파일을 관리 할 수 있습니다."

하지만 아마도 열려있는 포트가 앱을 여는 순간 공개되지 않을 것이라는 것을 대부분 깨닫지 못할 것입니다.