출처 : https://jp.techcrunch.com/2018/05/11/2018-05-10-hacker-kevin-mitnick-shows-how-to-bypass-2fa/

이중 인증 (two-factor authentication, 2FA)을 깨려하는 해커가 사용자에 가짜 로그인 페이지를 보내 사용자 이름과 암호 및 세션 쿠키를 훔친다.

KnowBe4 수석 해킹 책임자 (Chief Hacking Officer) Kevin Mitnick *가 그 해킹을 비디오로 공개하고있다 (그림 참조). 사용자가 LinkedIn을 찾아 가자하면, 한 글자 차이 "LunkedIn.com"페이지를 보내 로그인하고 암호와 인증 코드를 잡는다. 그리고 그들을 사용하여 진짜 사이트에 접속 한 해커는 세션 쿠키를 입수한다. 그 후 해커는 언제 까지나 로그인있다. 이것은 즉, 한 번 한의 2FA 코드를 사용하여 가짜 로그인을하고 데이터를 훔치는 것이다. [* : Mitnick의 저서 . ]

"Kevin의 친구의 화이트 햇 해커 (white hat hacker 범죄 행위를하지 연구원으로 해커)가 소셜 엔지니어링의 성공적인 방식으로 두 요소 인증을 우회하는 도구를 개발하고 그것을 사용하면 어떤 사이트에서도 파열 "라고 KnowBe4의 CEO Stu Sjouwerman는 말한다. "두 요소 인증은 보안 계층을 하나 증가하지만, 그래도 그냥 기업을 보호 할 수 없다."

화이트 햇 해커의 Kuba Gretzky가 만든 그 evilginx 라는 시스템은 자신의 사이트 에 자세한 기술적 설명이있다.

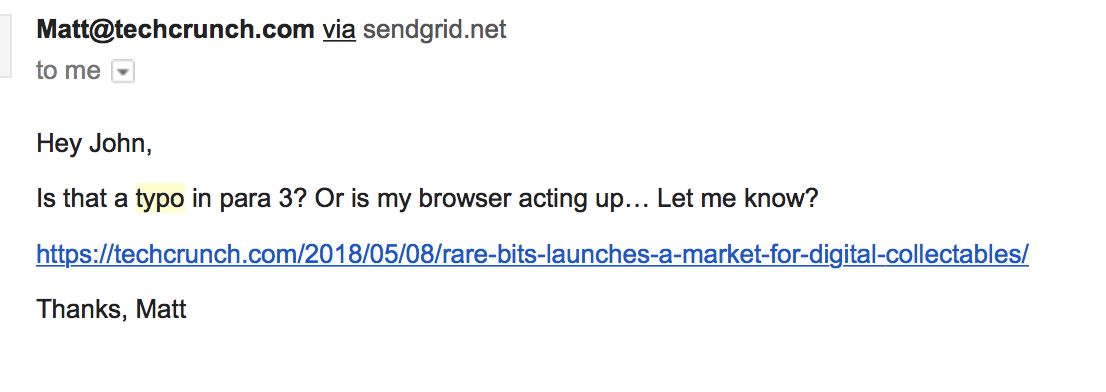

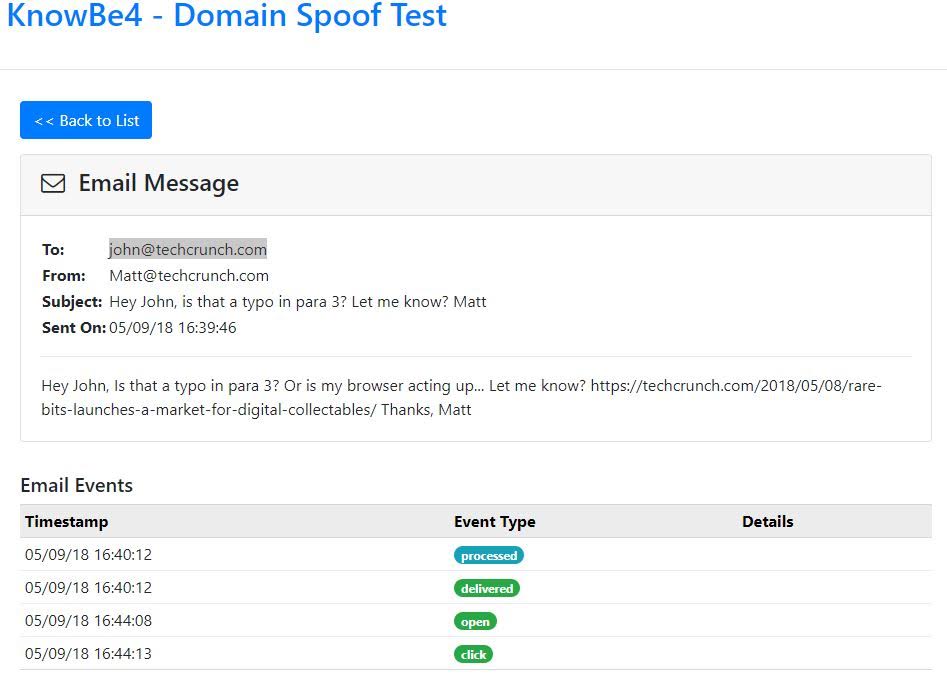

Sjouwerman에 따르면, 보안 교육 중에서도 특히 중요한 것이 피싱이며, 피해자가 보안에 대해 잘 알고, 이메일에있는 링크를 클릭하면 위험! 알고 있으면, 이러한 해킹은 성공하지 않는다. 그 것을 나에게 가르쳐 그는 본지 라이터 Matt Burns (matt@techcrunch.com)이 기사에서 오타에 대해 설명하는 메일 (가짜 편지)를 보내왔다. 그 이메일에있는 링크를 클릭하면 리디렉션 사이트 SendGrid에 끌려 그곳에서 TechCrunch에 던져졌다. 그러나 그 페이로드는 매우 악질이었다.

그리고 Sjouwerman는 말하기를 "이제 나타났다고 생각하지만, 이제 새로운 보안 의식이 필요하며, 특히 낚시를 시뮬레이션으로 체험하는 것이 중요하다. 왜냐하면 방어 라인의 마지막 꼬리를 굳히고있는 것은 소프트에서도 하드 도 아니고 인간이기 때문이다. "

그의 예상은이 가짜 편지를 사용한 기술이 몇 주 후에 유행 (하야)는, 사용자와 IT 관리자는 보안을위한 프로토콜을 강화하지 않을 수 없게 될 것이다,라고.