출처 : http://jp.techcrunch.com/2018/02/26/2018-02-23-veil-is-private-browsing-for-the-ultra-paranoid/

만약 당신이 브라우저에서보고있는 것을 누군가에 의해 알려지는 것을 걱정하고 있다면, 그것을 비밀로하기위한 수단은 수단의 어려움과 실제 효과는 다양하지만 많이 준비되어있다. 그 중에서도 Veil 아마 다른 어떤 익명 브라우징 수단보다 진화 한 기술이다. 단순히 외부의 공격자로부터 당신이보고있는 페이지를 숨길뿐 아니라 사용중인 OS 자체도 보이지 않게하기 때문이다.

이 서비스에 대해 쓴 논문에서 Veil을 개발 한 MIT의 연구자들은 현재의 사생활 보호 모드의 문제점으로, 비록 Tor 및 기타 수단을 강구하더라도 그 장치 자체에서 액세스 추적은 RAM과 임시 저장소에 남아 버리는 것을 지적하고있다.

익명으로 페이지를 방문하더라도 여전히 그 페이지와 그 구성 요소는 메모리에로드되어 표시되고 캐시 될 필요가 있음. 라이브러리와 플러그인 액세스되거나 변경되거나 할 가능성이있다. 브라우저는 이러한 흔적을 제거하려고하지만, 그 성공 여부는 설정 방법에 따라 다른 것이된다. 비록 그것이 일부 데이터의 해시와 타임 스탬프이었다해도, 당신의 활동에 고착 효과가 RAM에 남아있을 가능성이있다.

"근본적인 문제는 브라우저가 이러한 정보를 수집하는 것에 기인하고 있습니다. 물론 브라우저는 그것을 없애는 데에도 최선을 다하고 있습니다. 그러나 브라우저가 최선을 다하더라도 결국 남아 버리는 것이있다. "라고 그 보도 자료 에서 설명하는 논문의 첫 번째 저자 인 MIT의 대학원생 Frank Wang이다. "그래서 우리는 원래 처음부터 그러한 정보를 수집하지 않기로했습니다."

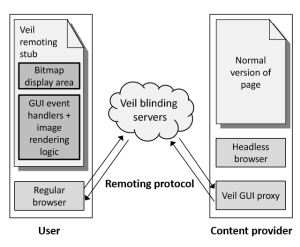

Veil 사이트의 전달을 그들이 "눈가리개 서버"(blinding server)라고 부르는 것을 통해 실시하는 것으로, 몇 단계 앞선 것으로한다. 브라우저의 주소 표시 줄이 아니라 눈가리개 서버 페이지에 URL을 입력하면 해당 페이지가 특별한 서버들에서 읽혀진다. 그들은 전송시 및 캐시 중에서는 암호화 된 상태로 표시 될 때만 해독된다. 링크 및 URL 자체도 암호화되어 있기 때문에 요구 된 콘텐츠와 연관된 것은 아니다.

또한, 그것은 사용자에게 표시되지 않는 쓰레기 코드를 페이지에 삽입 콘텐츠 "돌연변이"도 (이것도 표시되지 않도록) 할 이렇게함으로써 동일한 페이지를 반복로드 할 때 사용자가보기 것은 동일하게 유지되며 결과 해시 값과 페이로드 크기 등의 디지털 지문이 매번 다르게 할 수있다.

이렇게하여 당신의 컴퓨터는 실제 URL을 기억할 수없고, 어떤 데이터를 캐시하지 않고, 그리고 남아있는 흔적은 어떤 데이터베이스에 대해서도 혹은 서로 일치하는 것은 아니다.

Web 페이지를 Veil와 호환되는 것으로 변환하려면 연구자들이 제공하는 특별한 컴파일러를 사용한다. 돌연변이 및 추가 암호화 처리 잘못 사용 대역폭과 요청 횟수는 증가하지만, 그 이외는 그대로 변하지 않고 사용할려고하고있다.

아니 잠깐, 실은 아직 벌이있다! 이러한 수준의 난독 처리 수준조차도 충분하지 않다고 걱정하는 사람들을위한 다른 옵션도있다. 저도 늘 가능성을 생각하고 있었지만, 결코 실행되는 모습을 본 적이없는 방법이다 : 즉 이미지 데이터 만 교환을 할 것이다.

만약 원하신다면 Veil은 대상 사이트의 실제 코드를 표시하는 대신 스크린 샷을 찍어 표시한다. 스크린 샷 위를 클릭하면 클릭의 위치가 기록 된 실제 페이지에 전송 된 결과의 스크린 샷이 반환된다.

그럼 아마 다음 단계는 어딘가 완전히 다른 위치에 떨어져 설치된 컴퓨터를 바라보고 거기에 무엇이 표시되어 있는지 피그 라틴어로보고 해주는 로봇이 사용되는 것이다 ( 피그 라틴어로 장난스럽게 라틴어적인 울림을 가진 표현으로 바꾸는 것).

물론 이것은 제로 트러스트의 상황은 아니다. 눈가리개 서버는 Tor 노드뿐만 아니라 시스템을 침해 할 수있는 자원 봉사자들과 조직에 의해 운영되는 (사이트가 자신을 위해 서버를 운용 할 수도있다). 그러나 그 과정이 수학적이고 절차 적으로 검증 가능하면 문제는 없다. 물론, 보안 연구자들이 코드를 감사해야 할 것이다.